Nicht erst seit den Enthüllungen von Edward Snowden ist bekannt, dass alle Daten, die wir sowohl im digitalen Privatleben als auch im Arbeitsumfeld in die Cloud auslagern, unter gewissen Umständen eine höchst unsichere Angelegenheit sind. Deshalb ist eine durchgehende Ende-zu-Ende-Verschlüsselung bzw. clientseitige Verschlüsselung für den Datenschutz so wichtig.

Ende-zu-Ende-Verschlüsselung bedeutet, dass Nachrichten beim Sender verschlüsselt und erst beim vorhergesehenen Empfänger wieder entschlüsselt werden. Dazwischen liegen sie zu keinem Zeitpunkt in unverschlüsselter Form vor. Clientseitige Verschlüsselung ist also die Voraussetzung für eine echte Ende-zu-Ende-Verschlüsselung.

Selbst wenn Sie der Auffassung sind, dass die Daten in Ihrem Cloud-Speicher sicher verwahrt sind und nur Sie darauf Zugriff haben, so gibt es meistens eine Institution, die Einblick in Ihre Daten haben könnte: Ihr Cloud-Anbieter. Bei letzterem bedarf es keiner abwegigen Verschwörungstheorien. Geheimdienste und Ermittlungsbehörden können z.B. per gerichtlichem Beschluss vom Cloud-Provider verlangen, Ihre Dateien herauszugeben. Oder wenn – wie bereits mehrfach geschehen – die Sicherheitsmechanismen eines Cloud-Anbieters gehackt werden, dann liegen Ihre Daten frei zugänglich und unverschlüsselt im Netz. All diesen Möglichkeiten gilt es, mit modernen Verschlüsselungstechniken entgegenzutreten.

Eine Dateiverschlüsselung ist jedoch nur dann sinnvoll, wenn diese durchgehend von Anfang bis zum Ende eines Übertragungsweges wirksam ist. Sowohl die Dateien selbst als auch der Transfer in die Cloud und aus der Cloud heraus gilt es zu verschlüsseln.

All die vorgenannten Anforderungen erfüllen Verschlüsselungstechnologien, die auf durchgehende Ende-zu-Ende-Verschlüsselung bauen. Hierbei kommen mehrfache Verschlüsselungsinstanzen mit Public Keys und Private Keys sowie den zugehörigen Zertifikaten zum Einsatz. Die jeweiligen Zertifikate dokumentieren die Echtheit und die Legitimierung der zugriffsberechtigten Partner. Dateien, die in die Cloud ausgelagert werden sollen, um sie mit anderen berechtigten Personen zu teilen, werden direkt beim Anwender verschlüsselt und auf einem zusätzlich verschlüsselten Übertragungsweg zum Cloud-Server geschickt. Von dort können die Daten wiederum von berechtigten Personen abgerufen werden – natürlich erfolgt auch diese Übertragung zum Datei-Empfänger in verschlüsselter Form. Erst beim Empfänger werden die Dateien wieder entschlüsselt. Sie sehen: An keiner Stelle innerhalb des Übertragungsweges über die verschlüsselte Cloud sind die Dateiinhalte einsehbar. Das einzige, was die zentrale Instanz einer solchen Technik auf administrativer Ebene „sieht“, sind die jeweiligen Zugriffsberechtigungen (Einzelpersonen und Personengruppen), die eigentlichen Inhalte können auch dort nicht entschlüsselt werden.

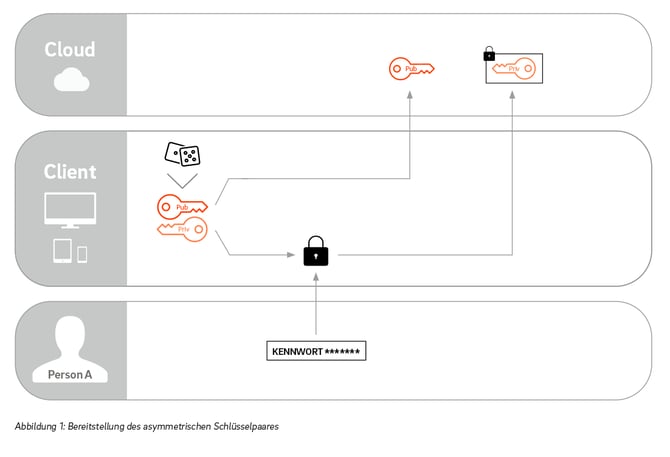

Diese Methode nennt man Ende-zu-Ende-Verschlüsselung, inklusive einer clientseitigen Verschlüsselung. Damit das funktioniert, muss jeder, der am Datenaustausch teilnehmen möchte, ein asymmetrisches Schlüsselpaar erzeugen und den öffentlichen Schlüssel auf der Austauschplattform bereitstellen.

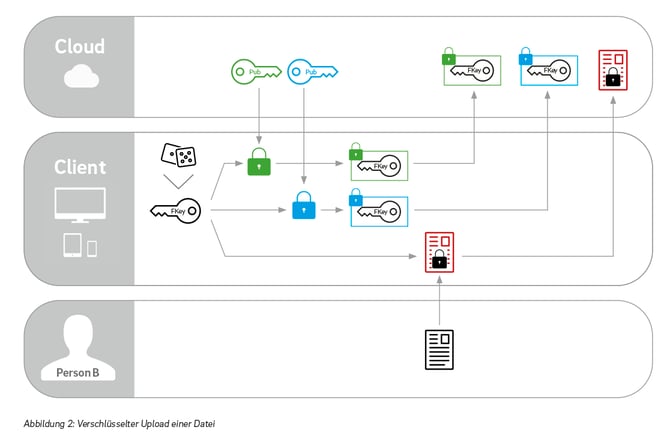

Ein Benutzer, der eine Datei für eine Gruppe von Personen hochladen möchte, holt sich zunächst die öffentlichen Schlüssel der Empfänger. Anschließend erzeugt er für sich einen symmetrischen Schlüssel, mit dem er die Datei codiert. Von diesem symmetrischen Schlüssel legt er nun für jeden Empfänger eine Kopie an und verschlüsselt diese mit den jeweiligen öffentlichen Schlüsseln. Abschließend überträgt er die codierten Kopien des symmetrischen Schlüssels zusammen mit der verschlüsselten Datei an den Server und speichert sie dort.

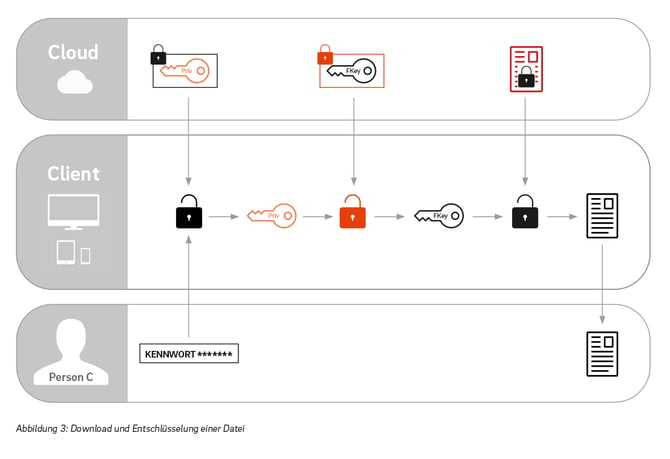

Möchte ein anderer Benutzer die Datei herunterladen, holt er sich diese in der verschlüsselten Form zusammen mit der für ihn codierten Kopie des symmetrischen Schlüssels. Letzteren kann er mit Hilfe seines privaten Schlüssels entschlüsseln und verfügt nun über den symmetrischen Schlüssel, mit dem er die Datei decodieren kann.

Der Anwender verschlüsselt seine Dateien also zuerst mit einem eigenen Schlüssel. Dieser wird dann auf den Server bzw. in die Cloud übertragen. Dabei verlässt der Schlüssel, der seine Daten codiert, niemals im Klartext seinen Client wie beispielsweise den Rechner. Deshalb ist es unmöglich, dass die Dateien auf dem Server entschlüsselt werden. So hat kein Dritter, nicht einmal der Betreiber der Cloud, Zugriff auf die gespeicherten Daten.

Da bei der clientseitigen Verschlüsselung alle Dateien bereits am Rechner des Benutzers verschlüsselt werden, bleiben dem Cloud-Provider und Angreifern, die sich Zugriff auf das Serversystem verschafft haben, die Möglichkeiten versagt, auf die Dateien zuzugreifen. So können Daten auch nicht auf das Verlangen einer Behörde vom Provider ausgehändigt werden.

Auch Innentäter lassen sich mit einer clientseitigen Verschlüsselung besser vermeiden, da bei dieser Variante niemand außer dem Sender und berechtigten Empfängern Zugriff auf die entschlüsselten Daten hat. So lässt sich der Kreis der Personen, die Zugang zu bestimmten Daten haben sollen, minimieren. Ebenso kann auch dem Administrator der Zugriff auf sensible Daten, wie z.B. Lohnkosten, entzogen werden.

Die Datenschutz-Grundverordnung (DSGVO) verschärft die Sicherheitsanforderungen an Unternehmen. Um diese Anforderungen zu erfüllen, eignet sich die clientseitige Verschlüsselung am besten.

Anforderung |

Bedeutung |

Lösung |

|

Pseudonymisierung: Personenbezogene Daten sollen ohne Hinzuziehung zusätzlicher Informationen nicht mehr einer spezifischen betroffenen Person zugeordnet werden können, sofern diese zusätzlichen Informationen gesondert aufbewahrt werden und technischen und organisatorischen Maßnahmen unterliegen, die gewährleisten, dass die personenbezogenen Daten nicht einer identifizierten oder identifizierbaren natürlichen Person zugewiesen werden. |

Die Verschlüsselung ist eine Form der Pseudonymisierung. Der Schlüssel steht dabei für die zusätzlichen Informationen. Wird der Schlüssel zusammen mit den Daten aufbewahrt, können z.B. bei einer Phishing-Attacke verschlüsselte Daten öffentlich zugänglich gemacht, werden. Damit ist die Pseudonymisierung nicht mehr gegeben. |

Clientseitige Verschlüsselung: Auf dem Server selbst besteht z.B. bei einer Phishing-Attacke keine Möglichkeit, die Dateien zu entschlüsseln, da sich dort nur verschlüsseltes Schlüsselmaterial befindet.

|

|

Geeignete technische und organisatorische Maßnahmen zur Sicherung der personenbezogenen Daten: Bei den Maßnahmen sind der Stand der Technik, die Implementierungskosten sowie die Art, der Umfang, die Umstände und der Zweck der Verarbeitung zu berücksichtigen. Neben diesen Kriterien sind auch die unterschiedlichen Eintrittswahrscheinlichkeiten und die Schwere des Risikos für die Rechte und Freiheiten der Betroffenen mit einzubeziehen. Dementsprechend sollte der Grad der getroffenen Sicherheitsmaßnahmen angepasst werden. Die Verschlüsselung wird dabei explizit als eine solche Maßnahme im nicht abschließenden Katalog des Art. 32 Abs. 1 EU-DSGVO angeführt. |

Um angemessen Schutz gewährleisten zu können, sollten personenbezogene Daten verschlüsselt werden. Jedoch bietet nicht jede Art von Verschlüsselung denselben Schutz. Für die höchstmögliche Sicherheit sollten Verschlüsselungscodes vom Benutzer kontrolliert werden. Niemand sonst darf während des Verschlüsselungs- und Entschlüsselungsvorgangs Zugriff auf diese haben. |

Clientseitige Verschlüsselung: Der Schlüssel, der die Daten codiert, verlässt niemals im Klartext den Rechner des Nutzers. |

|

Verlust von Daten: Sie müssen eine Datenpanne melden, wenn sie für den Betroffenen mit Risiken verbunden ist. Eine Verletzung personenbezogener Daten liegt nach Art. 4 Nr. 12 DSGVO vor, wenn personenbezogene Daten verlorengegangen sind bzw. vernichtet, verändert oder unbefugt offengelegt wurden. |

Im Falle einer Datenschutzverletzung muss sich der Verantwortliche unverzüglich und möglichst binnen 72 Stunden bei der zuständigen Aufsichtsbehörde melden, nachdem ihm die Verletzung bekannt wurde. Es sei denn, dass die Verletzung des Schutzes personenbezogener Daten voraussichtlich nicht zu einem Risiko führt. |

Clientseitige Verschlüsselung: Wenn clientseitige Verschlüsselung verwendet wird, ist es unmöglich, die Dateien im Falle eines Angriffs auf den Server zu entschlüsseln, da der Schlüssel beim Besitzer liegt. Daher werden Hacks auf Server nicht als Datenpannen angesehen und die Benachrichtigungsvorschriften der DSGVO greifen nicht. Das bedeutet, dass Sie die Kosten für Benachrichtigungen bei Datenpannen und mögliche Geldbußen einsparen, Ihre Reputation behalten und die Privatsphäre Ihrer Mitarbeiter und Kunden wahren. |

|

Sanktionen: Die Aufsichtsbehörden stellen sicher, dass die Geldbußen gemäß dem Artikel für Verstöße gegen die DSGVO in jedem Einzelfall wirksam, verhältnismäßig und abschreckend sind. |

Geldbußen werden je nach den Umständen des Einzelfalls verhängt. Bei der Entscheidung über die Verhängung und über deren Betrag wird in jedem Einzelfall berücksichtigt, welche Maßnahmen getroffen wurden. |

Clientseitige Verschlüsselung: Da alle Dateien auf dem Endgerät des Nutzers verschlüsselt werden, können nur unlesbare Daten bekannt werden. Diese werden nicht als personenbezogene Daten bzw. als Datenpannen betrachtet. Daher werden Geldbußen vermieden. |

Anforderung

Personenbezogene Daten sollen ohne Hinzuziehung zusätzlicher Informationen nicht mehr einer spezifischen betroffenen Person zugeordnet werden können, sofern diese zusätzlichen Informationen gesondert aufbewahrt werden und technischen und organisatorischen Maßnahmen unterliegen, die gewährleisten, dass die personenbezogenen Daten nicht einer identifizierten oder identifizierbaren natürlichen Person zugewiesen werden.

Bedeutung

Die Verschlüsselung ist eine Form der Pseudonymisierung. Der Schlüssel steht dabei für die zusätzlichen Informationen.

Wird der Schlüssel zusammen mit den Daten aufbewahrt, können z.B. bei einer Phishing-Attacke verschlüsselte Daten öffentlich zugänglich gemacht, werden. Damit ist die Pseudonymisierung nicht mehr gegeben.

Lösung

Clientseitige Verschlüsselung: Auf dem Server selbst besteht z.B. bei einer Phishing-Attacke keine Möglichkeit, die Dateien zu entschlüsseln, da sich dort nur verschlüsseltes Schlüsselmaterial befindet.

Anforderung

Bei den Maßnahmen sind der Stand der Technik, die Implementierungskosten sowie die Art, der Umfang, die Umstände und der Zweck der Verarbeitung zu berücksichtigen. Neben diesen Kriterien sind auch die unterschiedlichen Eintrittswahrscheinlichkeiten und die Schwere des Risikos für die Rechte und Freiheiten der Betroffenen mit einzubeziehen. Dementsprechend sollte der Grad der getroffenen Sicherheitsmaßnahmen angepasst werden. Die Verschlüsselung wird dabei explizit als eine solche Maßnahme im nicht abschließenden Katalog des Art. 32 Abs. 1 EU-DSGVO angeführt.

Bedeutung

Um angemessen Schutz gewährleisten zu können, sollten personenbezogene Daten verschlüsselt werden. Jedoch bietet nicht jede Art von Verschlüsselung denselben Schutz. Für die höchstmögliche Sicherheit sollten Verschlüsselungscodes vom Benutzer kontrolliert werden. Niemand sonst darf während des Verschlüsselungs- und Entschlüsselungsvorgangs Zugriff auf diese haben.

Lösung

Clientseitige Verschlüsselung: Der Schlüssel, der die Daten codiert, verlässt niemals im Klartext den Rechner des Nutzers.

Anforderung

Sie müssen eine Datenpanne melden, wenn sie für den Betroffenen mit Risiken verbunden ist. Eine Verletzung personenbezogener Daten liegt nach Art. 4 Nr. 12 DSGVO vor, wenn personenbezogene Daten verlorengegangen sind bzw. vernichtet, verändert oder unbefugt offengelegt wurden.

Bedeutung

Im Falle einer Datenschutzverletzung muss sich der Verantwortliche unverzüglich und möglichst binnen 72 Stunden bei der zuständigen Aufsichtsbehörde melden, nachdem ihm die Verletzung bekannt wurde. Es sei denn, dass die Verletzung des Schutzes personenbezogener Daten voraussichtlich nicht zu einem Risiko führt.

Lösung

Clientseitige Verschlüsselung: Wenn clientseitige Verschlüsselung verwendet wird, ist es unmöglich, die Dateien im Falle eines Angriffs auf den Server zu entschlüsseln, da der Schlüssel beim Besitzer liegt. Daher werden Hacks auf Server nicht als Datenpannen angesehen und die Benachrichtigungsvorschriften der DSGVO greifen nicht. Das bedeutet, dass Sie die Kosten für Benachrichtigungen bei Datenpannen und mögliche Geldbußen einsparen, Ihre Reputation behalten und die Privatsphäre Ihrer Mitarbeiter und Kunden wahren.

Anforderung

Die Aufsichtsbehörden stellen sicher, dass die Geldbußen gemäß dem Artikel für Verstöße gegen die DSGVO in jedem Einzelfall wirksam, verhältnismäßig und abschreckend sind.

Bedeutung

Geldbußen werden je nach den Umständen des Einzelfalls verhängt. Bei der Entscheidung über die Verhängung und über deren Betrag wird in jedem Einzelfall berücksichtigt, welche Maßnahmen getroffen wurden.

Lösung

Clientseitige Verschlüsselung: Da alle Dateien auf dem Endgerät des Nutzers verschlüsselt werden, können nur unlesbare Daten bekannt werden. Diese werden nicht als personenbezogene Daten bzw. als Datenpannen betrachtet. Daher werden Geldbußen vermieden.

Mit folgenden fünf Regeln können Sie einfach selbst bewerten, ob Ihnen ein Cloud-Verschlüsselungskonzept wirklich Sicherheit bietet:

Eine moderne Ende-zu-Ende-Verschlüsselung funktioniert plattformunabhängig und plattformübergreifend auf allen Endgeräten. Dateien einfach verschlüsseln zu können, sollte für Sie eine Selbstverständlichkeit sein.

War eine clientseitige Verschlüsselung bisher relativ schwierig zu implementieren und zu verwalten, ist sie heute bereits in moderne Lösungen integriert. Das macht es Ihnen als Anwender in der Nutzung besonders einfach, denn Sie müssen sich nicht mehr mit der Installation von Zertifikaten oder Schlüsseln auseinandersetzen. Bei DRACOON wählen Sie beispielsweise einfach Ihr persönliches Ent- und Verschlüsselungskennwort – Sie legen sofort los, und die Verschlüsselung läuft zuverlässig im Hintergrund.

© 2023 DRACOON GmbH

Made in Germany

Tel. +49 (941) 7 83 85-0