Clean & Elegant

Fully Responsive

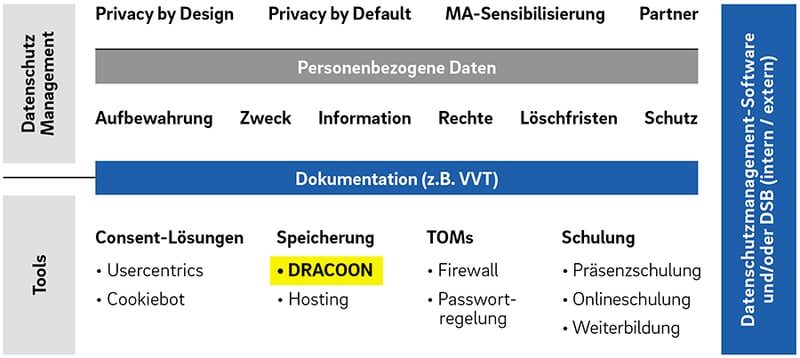

Ziel dieses Dokuments ist es, Ihnen einen Leitfaden zu geben, wie Sie das Thema Datenschutz und gesetzeskonformes Dateihandling ganzheitlich angehen und in DRACOON organisieren und umsetzen können. Dazu haben wir mithilfe unseres Partners DATENSCHUTZEXPERTE.DE die wichtigsten Rahmenbedingungen zusammengestellt und geben darauf basierende konkrete Empfehlungen zur DSGVO-konformen Gestaltung Ihres DRACOON Fileservice.

Die DSGVO verlangt einen umfassenden Schutz personenbezogener Daten und stellt dies über umfangreiche Dokumentations- und Nachweispflichten sicher. Im Kern lässt sich dies auf eine Maßgabe eindampfen: Die DSGVO verlangt hinsichtlich des Datenschutzes von Unternehmen Demonstrating Compliance.

Um die Einhaltung der Datenschutzvorgaben jederzeit nachweisen zu können, sind klar definierte Prozesse und Strukturen, wie Daten verarbeitet werden, essentiell. Daher spielen gerade die Struktur und der Aufbau von Daten- bzw. Dokumentenmangementsystemen eine entscheidene Rolle.

Im Folgenden geben wir Ihnen einen kurzen Überblick über den gesetzlichen Rahmen und die wesentlichen Anforderungen für ein datenschutzkonformes Dokumentenmanagement.

a) Normen

b) Grundsätze der Datenverarbeitung

(Datenminimierung, Zweckbindung, Rechtmäßigkeit (relevant für Löschen), Integrität, Vertraulichkeit, Need-to-Know-Prinzip (-> Berechtigungskonzept), Rechenschaftspflicht)

Die DSGVO definiert einige Grundsätze für die Verarbeitung personenbezogener Daten. Diese Grundsätze geben bei Entscheidungen zum Aufbau eines Daten- oder Dokumentenmanagementsystems eine gute Orientierung.

Zunächst einmal sind personenbezogene Daten rechtmäßig, transparent und unter Beachtung von Treu und Glauben zu verarbeiten. Weiterhin dürfen sie nur für festgelegte, eindeutige sowie legitime Zwecke erhoben werden. Die Verarbeitung von Daten unterliegt einer Zweckbindung, das betrifft auch die Weiterverarbeitung. Nach dem Prinzip der Datenminimierung ist die Datenverarbeitung auf das notwendige Maß zu beschränken. Der Grundsatz der Richtigkeit erfordert, dass personenbezogene Daten sachlich richtig und aktuell sein müssen. In zeitlicher Hinsicht gibt es eine Speicherbegrenzung für den Zeitraum, für den die entsprechenden personenbezogenen Daten im Hinblick auf den Zweck der Datenverarbeitung benötigt werden.

Schließlich gelten auch die Grundsätze der Integrität und Vertraulichkeit im Hinblick auf die Datenverarbeitung, was geeignete technische und organisatorische Maßnahmen umfasst, die die verarbeiteten Daten vor Verlust, unrechtmäßiger Verarbeitung, vor Zerstörung oder Schädigung schützen sollen. Insgesamt ist der Verantwortliche zur Rechenschaft über die Einhaltung der oben genannten Bedingungen verpflichtet.

c) Wirtschaftlichkeit/Praktikabilität Erwägungen

d) Individuelle Bedürfnisse des Unternehmens bewerten

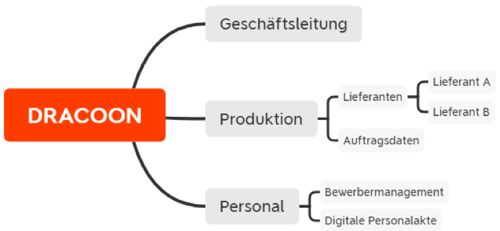

DRACOON ist so konzipiert, dass Sie einen mächtigen Werkzeugkasten an der Hand haben, mit dem Sie die Organisation der Dateien im Unternehmen sinnvoll, nachhaltig und sicher gestalten können. Dazu gibt es Features, welche dafür sorgen, dass User zu jeder Zeit genau die Möglichkeiten haben, an Dateien zu arbeiten, die für ihre konkrete Aufgabe nötig sind – nicht weniger, aber auch nicht mehr.

Der Schutzbedarf von Dateien ergibt sich vor allem aus den folgenden beiden Aspekten:

|

Funktionsbereich/ |

Personal |

IT |

Marketing & Vertrieb |

Einkauf |

Finanzen |

Sicherheit |

Fremdver-arbeitung (für Auftraggeber) |

| Öffentlich | |||||||

| Niedrich | |||||||

| Mittel | |||||||

| Hoch |

Die Software unseres Partners DATENSCHUTZEXPERTE.DE analysiert und klassifiziert Daten in Echtzeit und stellt über vordefinierte Workflows Handlungsempfehlungen für den Nutzer bereit.

5 Benutzer und 10 GB hochsicherer Cloudspeicher! Gleich hier registrieren:

© 2023 DRACOON GmbH

Made in Germany

Tel. +49 (941) 7 83 85-0