|

Das wichtigste in Kürze

|

Die Verschlüsselung von Daten sowie der chiffrierte Datentransfer im Internet ist heute Standard. Unverschlüsselte Websites sind heute kaum mehr zu finden. Browser kennzeichnen unverschlüsselte Seiten als „nicht sicher“, mit HTTPS verschlüsselte Websites hingegen werden in Chrome mit einem Schloss und in Firefox mit einem Schild markiert.

Selbst öffentliche WLAN-Netze sind oft mit einem bekannten Kennwort verschlüsselt, um den Datenverkehr nicht für Dritte einsehbar zu machen. Messenger-Dienste bewerben ihre Produkte mit der eingesetzten Ende-zu-Ende-Verschlüsselung. Online-Shops sind inzwischen gesetzlich verpflichtet, ihre eingesetzten Bezahlsysteme nur noch auf verschlüsselten Wegen abzuwickeln. Sie sehen: Datenverschlüsselung ist allgegenwärtig.

Nicht nur in Unternehmen, sondern auch im privaten Umfeld werden immer häufiger Verschlüsselungsverfahren zur Verschlüsselung der Kommunikation, Kontozugängen oder von sensiblen Daten verwendet – immer mehr Benutzer setzen z.B. zusätzliche Verschlüsselungssoftware für Cloud-Speicher von US-amerikanischen Cloud-Anbietern ein, um ihre Daten von den Blicken neugieriger Dritter zu schützen und Datenschutz zu gewährleisten.

Verschlüsselung ist die Umwandlung von normal lesbaren Daten im „Klartext“ in einen nicht lesbaren „Geheimtext“ (Chiffrat), der nur mithilfe eines Schlüssels entschlüsselt und lesbar gemacht werden kann.

In der Informationstechnologie werden verschiedene Verschlüsselungsalgorithmen und -verfahren verwendet, die Daten umwandeln, dass sie nicht mehr lesbar sind. Verschlüsselungsmethoden, die einen Klartext in ein Chiffrat umwandeln, existieren bereits seit Tausenden von Jahren.

Symmetrische Verschlüsselungsverfahren gibt es seit über 2.500 Jahren. Bei der symmetrischen Verschlüsselung wird für die Ver- und Entschlüsselung ein gemeinsamer Schlüssel benutzt, den Sender und Empfänger vereinbaren.

Damit die Information geschützt bleibt, muss dieser Schlüssel geheim gehalten werden, daher stellt die Übergabe des Schlüssels ein potentielles Sicherheitsrisiko dar. Ein weiteres Problem besteht darin, dass zwischen jedem Sender und Empfänger ein eigener geheimer Schlüssel benötigt wird. Daher nimmt die Anzahl an benötigten Schlüsseln mit der Anzahl an Personen überproportional zu.

Symmetrische Kryptografie funktioniert also wie ein Aktenkoffer mit zwei passenden Schlüsseln, die man nicht verlieren darf.

Die sogenannte Ceasar-Verschlüsselung (genutzt vom besagten römischen Feldherren) trägt viele Namen: Cäsar-Chiffre, Cäsar-Algorithmus, Caesar-Verschiebung oder Verschiebechiffre.

Der letzte Name lässt schon vermuten, was genau passiert: Jedem Klartext-Zeichen wird ein geheimes Zeichen gegenübergestellt und nur wer die "Schablone" mit den gegenübergestellten Zeichen besitzt, kann damit chiffrierte Informationen zuverlässig entschlüsseln. die Verschlüsselung mit Caesar ist alt und leicht zu knacken, veranschaulicht aber das Prinzip der kryptografischen Verschlüsselung sehr gut.

Die Vigenère-Chiffre (auch: Vigenère-Verschlüsselung) ist ebenfalls ein sehr altes Verschlüsselungsverfahren. Wie schon die Caesar-Verschlüsselung, ist das Verfahren ebenfalls lange überholt.

Das Vigenère-Chiffre ist eine historische Handschlüsselmethode und diente früher zur Verschlüsselung von geheimen Textnachrichten. Es handelt sich dabei um ein monographisches polyalphabetisches Substitutionsverfahren.

Der Klartext wird dabei in Monogramme (Einzelzeichen) zerlegt, welche durch Geheimtextzeichen ersetzt werden. Mithilfe eines Kennworts werden dann aus mehreren unterschiedlichen Alphabeten des sog. „Vigenère-Quadrats“ die substituierten Zeichen ausgewählt.

Der von IBM entwickelte Data Encryption Standard (DES) ist ein symmetrisches Verschlüsselungsverfahren, das 1977 durch das US-amerikanische National Institute of Standards and Technology (NIST) standardisiert wurde. Der symmetrische Algorithmus arbeitet als Blockverschlüsselung auf Bit-Ebene.

Bei diesem mathematischen Verfahren wird der Klartext in Blöcke von 64 Bit zerlegt, die einzeln mit einem 64-Bit-Schlüssel chiffriert werden. Somit werden jeweils 64 Bit Klartext in 64 Bit Geheimtext übersetzt. Da jedes achte Bit des Schlüssels als Paritäts-Bit fungiert, stehen für die Verschlüsselung effektiv nur 56 Bit zur Verfügung.

Ein Paritätsbit ist ein Ergänzungsbit in einer Folge von Bits, um die Anzahl der mit 1 belegten Bits (inklusive Paritätsbit) der Folge als gerade oder ungerade zu ergänzen.

Das DES begründete zwar die Anfänge der modernen Kryptografie, ist heute aber aufgrund der geringen Schlüssellänge veraltet und unsicher. Mit dem heutigen Stand der Technik lässt sich ein DES-Schlüssel bereits in wenigen Stunden entschlüsseln. Der vom NIST als Advanced Encryption Standard (AES) zertifizierte Rijndael-Algorithmus wurde der Nachfolger von DES. Das passierte Ende des Jahres 2000.

Auch die AES-Verschlüsselung beruht auf einer Blockverschlüsselung: Statt 64-Bit-Blöcken kommen bei AES jedoch deutlich größere 128-, 192-, oder 256-Bit-Blöcke zum Einsatz, die mit Hilfe eines Substitutions-Permutations-Netzwerks (SPN) in mehreren aufeinanderfolgenden Runden chiffriert werden. Die Größe der Bit-Blöcke ist auch für die Namensgebung der verschiedenen AES-Verschlüsselungsmethoden verantwortlich (AES-128, AES-192 und AES-256).

AES gilt aufgrund seines starken Verschlüsselungsalgorithmus als sehr sicher und wird heute u.a. als Verschlüsselungsmethode bei WPA2, SSH und IPSec angewendet. Die Daten sind jedoch nur sicher, wenn auch der Schlüssel geheim bleibt. Da derselbe Schlüssel zur Ver- und Entschlüsselung verwendet wird, ist das Verschlüsselungssystem wie jedes andere symmetrische Verfahren vom Schlüsselverteilungsproblem betroffen.

Der sichere Einsatz von AES beschränkt sich somit eher auf Anwendungsfelder, die keinen Schlüsselaustausch erfordern oder diesen über einen sicheren Kanal ermöglichen. Da "AES 256" wie gesagt eine besonders starke Art der Verschlüsselung ist, gilt sie in der Kryptographie heute als Goldstandard. Wenn im Marketing von "Military Grade Encryption" die Rede ist, wird aller Wahrscheinlichkeit nach AES-256-Bit für die Chiffrierung verwendet.

Asymmetrische Verschlüsselung ist ein Verschlüsselungsverfahren, das in den 1970er Jahren entwickelt wurde. Bei der asymmetrischen Verschlüsselung wird ein Schlüsselpaar verwendet: ein privater Schlüssel (Private Key) und ein öffentlicher Schlüssel (Public Key). Den Private Key hat nur der Versender, der Public Key ist hingegen für jeden zugänglich. Der Versender ist somit der Einzige, der beide Schlüssel besitzt.

Die Datei wird bei asymmetrischen Verschlüsselungsverfahren mit dem Publik Key verschlüsselt und kann nur mit dem darauf abgestimmten Private Key wieder entschlüsselt werden. Asymmetrische Kryptografie funktioniert also ein bisschen wie ein Briefkasten.

Der Vorteil der asymmetrischen Verschlüsselungsmethode liegt darin, dass jeder den öffentlichen Schlüssel verwenden kann, um Daten zu verschlüsseln. Da nur der öffentliche Schlüssel ausgetauscht wird, kann dies auch über einen öffentlichen Kanal erfolgen.

Ein Nachteil des asymmetrischen Verschlüsselungsverfahrens ist ein erhöhter Aufwand bei mehreren Empfängern, da die Verschlüsselung mit dem individuellen Public Key eines jeden Empfängers erfolgt und die Nachricht für jeden Empfänger einzeln verschlüsselt werden muss.

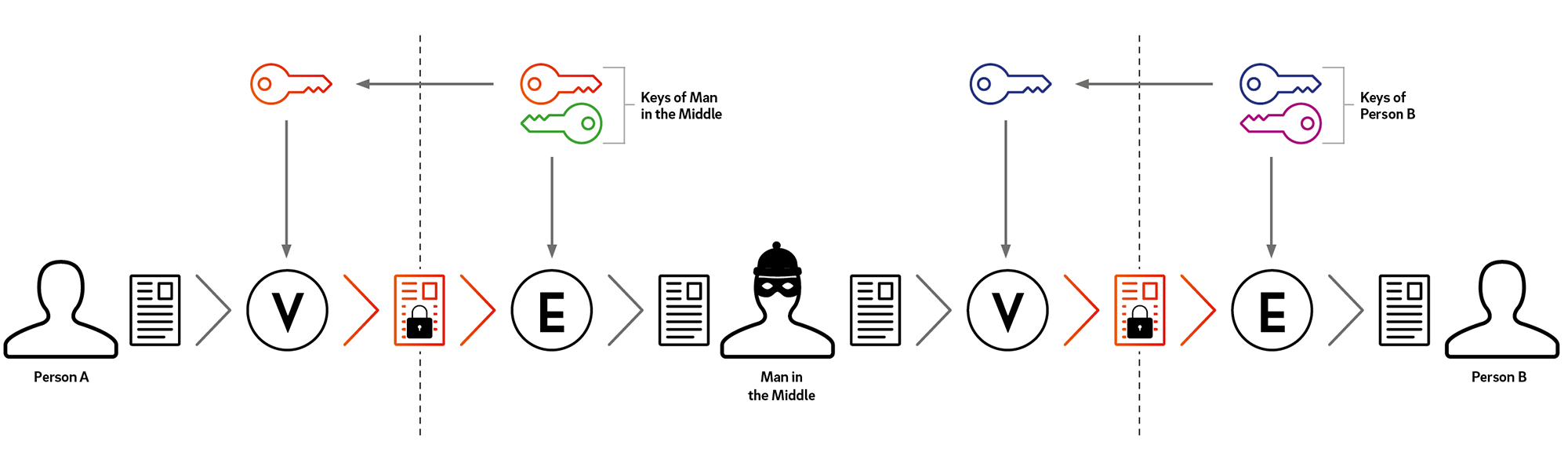

Ebenso kann ein Angriff durch einen Mittelsmann erfolgen. Hierbei stellt sich dieser zwischen die Kommunikation zweier Personen und täuscht seinen eigenen Public Key als den des eigentlichen Empfängers vor, entschlüsselt anschließend mit seinem eigenen Private Key und verschlüsselt die Nachricht schließlich mit dem Public Key des eigentlichen Empfängers und schickt sie weiter. Die Kommunikationspartner merken womöglich nichts, aber ihre Nachricht wurde gelesen.

Um das zu verhindern, muss gewährleistet sein, dass der erhaltene Public Key authentisch ist. Dazu dienen digitale Zertifikate und Signaturen, über die man deren Authentizität prüfen kann.

RSA (Rivest–Shamir–Adleman) ist ein asymmetrisches kryptographisches Verfahren. Das asymmetrische Verfahren funktioniert sowohl zum Verschlüsseln von Daten oder auch als digitale Signatur.

Bei dem RSA-Verfahren werden zwei Schlüsselpaare erstellt, bestehend aus einem privaten Schlüssel (Private Key) und einem öffentlichen Schlüssel (Publik Key). Der Private Key wird zum Entschlüsseln oder Signieren von Daten verwendet. Der Publik Key dient hingegen dazu, Daten zu verschlüsseln oder Signaturen auf deren Authentizität zu prüfen. Wie Sie bereits weiter oben gelernt haben, wird der private Schlüssel geheim gehalten und nicht öffentlich gemacht.

Pretty Good Privacy (PGP), wörtlich "ziemlich gute Privatsphäre“, ist ein Verschlüsselungssystem zum Signieren von Daten, das sowohl zum Senden verschlüsselter E-Mails als auch zum Verschlüsseln vertraulicher Dateien und Dokumente verwendet wird. Ist heute von E-Mail-Verschlüsselung die Rede, ist damit fast immer die Verschlüsselung mit PGP gemeint - der Standard heutiger E-Mail-Sicherheit.

PGP hat sich aus zwei Gründen zum Standard sicherer E-Mail-Kommunikation entwickelt. Zum einen war es ursprünglich als Freeware erhältlich und hat sich deshalb schnell verbreitet; zum anderen ist bei asymmetrischen Verfahren kein vorheriges Tauschen und Geheimhalten desselben Schlüssels notwendig.

Als Channel Encryption wird die Verschlüsselung des Übertragungswegs bezeichnet. Channel Encryption mittels SSL/TLS stellt heute einen Mindeststandard dar, der eigentlich bei jedem im Internet genutzten Dienst aktiv sein sollte. Mit dieser Technik wird die Übertragung von Login-Informationen wie Benutzername und Kennwort, Meta-Informationen über vorhandene Dateien und Ordner wie Namen, Datentypen etc. und der Dateien selbst noch einmal mit einer zusätzlichen Verschlüsselungsschicht geschützt.

SSL steht für „Secure Socket Layer“ und ist ein Protokoll zur Verschlüsselung der Transportschicht des Internets. Die Aufgabe von SSL-Verschlüsselung ist es, die Datenströme zwischen Client und Server zu verschlüsseln. Erfolgt die Kommunikation über diese verschlüsselte Transportschicht, wird an den Protokollnamen ein „s“ angehängt: Aus HTTP wird dann HTTPS, aus IMAP wird IMAPS usw. Wenn eine Website über HTTPS kommunizieren will, wird dafür ein SSL-Zertifikat benötigt. Die meisten Websites besitzen heutzutage ein solches Zertifikat.

Transport Layer Security (TLS), wörtlich übersetzt "Transportschichtsicherheit", ist die Weiterentwicklung des SSL-Protokolls und deshalb auch unter ebendiesem Namen (SSL) bekannt. Das hybride Verschlüsselungsprotokoll TLS wird zur sicheren Datenübertragung im Internet verwendet, wie zur Verschlüsselung von Websites. Die letzte Version des SSL-Protokolls war Version 3.0 - danach wurde es unter dem neuen Namen TLS weiterentwickelt und standardisiert, beginnend mit TLS 1.0.

Bei der Server Side Encryption, zu Deutsch "Serverseitige Verschlüsselung", werden die serverseitig verschlüsselten Daten zusammen mit dem Schlüssel an den jeweiligen Server bzw. Anbieter übertragen. Auch wenn der Anbieter versichert, mit den Daten vertraulich umzugehen, könnte er diese jederzeit durch den beigefügten Schlüssel entschlüsseln.

Bei der Ende-zu-Ende-Verschlüsselung (E2EE) bzw. clientseitigen Verschlüsselung (englisch: Client-Side Encryption), verschlüsselt der Anwender seine Daten mit seinem eigenen Schlüssel, den er anschließend auf den Server überträgt. Auf diese Art und Weise verlässt der Schlüssel, der die Daten umwandelt, den Client des Anwenders niemals im Klartext. Dadurch ist es auf dem Server selbst unmöglich, dass die Dateien entschlüsselt werden. Damit kann der Zugriff durch Dritte am besten verhindert werden. Die Ende-zu-Ende-Verschlüsselung kann bei einigen Lösungen schwierig zu implementieren und zu verwalten sein, ist aber die sicherste Verschlüsselung für Ihre Daten.

Neben der asymmetrischen und symmetrischen Verschlüsselung gibt es auch eine hybride Verschlüsselung. Bei der hybriden Verschlüsselung werden symmetrische und asymmetrische Verschlüsselungsverfahren kombiniert, wobei die Schwächen des einen Systems durch die Stärken des anderen Systems kompensiert werden. Bei derartigen Verschlüsselungsverfahren wird ein zufälliger, symmetrischer Schlüssel erzeugt, mit dem die Daten verschlüsselt werden. Der symmetrische Schlüssel wird mit dem öffentlichen Schlüssel des Empfängers oder der Empfänger verschlüsselt. Anschließend werden die symmetrisch verschlüsselten Daten zusammen mit dem asymmetrisch verschlüsselten Schlüssel übertragen.

Jedoch ist nicht nur die Art des Verschlüsselungsverfahrens wichtig, sondern auch, wo der Schlüssel gespeichert wird. Dies ist für die Datensicherheit ausschlaggebend.

| Verschlüsselungsmethode | Bewertung |

|

Unverschlüsseltes Speichern Unverschlüsseltes Speichern ermöglicht einige Funktionen, wie die Analyse, Suche, Kategorisierung oder Data-Mining. |

Sehr unsicher Funktionen zur Analyse und Suche können durchaus praktisch sein, stellen aber ein Sicherheitsrisiko dar. Die Sicherheit sollte besonders für Unternehmen im Vordergrund stehen. Wenn clientseitige Verschlüsselung eingesetzt wird, haben nur der Besitzer und berechtige Benutzer Zugriff auf die Daten. |

|

Serverseitige Verschlüsselung Viele Cloud-Dienstleister behaupten von ihrer Plattform, dass sie sicher sei und die Daten verschlüsselt werden. Das kann durchaus der Fall sein, aber solange diese Anbieter den Decodierungsschlüssel besitzen, können Ihre Daten bei jedem Zugriff auf den Cloud-Server entschlüsselt werden. |

Unsicher Jeder, der berechtigten oder gehackten Zugriff auf den Server hat, kann Ihre Daten einsehen, verändern oder stehlen. Eine clientseitige Verschlüsselung verschlüsselt Ihre Daten bereits auf Ihrem Endgerät, sodass sie nicht in der Cloud entschlüsselt werden können. Niemand, außer dem Besitzer und berechtige Benutzer, hat Zugriff auf die Daten, nicht einmal der Anbieter. |

|

Speicherung der Schlüssel zur Ver- und Entschlüsselung auf dem Server Bei dieser Variante wird der Schlüssel zur Ver- und Entschlüsselung ebenso in der Cloud gespeichert. |

Unsicher Jeder, der berechtigten oder gehackten Zugriff auf den Server hat, erhält auch Zugriff auf die Schlüssel und kann Ihre Daten einsehen. Wenn Sie Ihre Daten clientseitig verschlüsseln, bleiben Ihre Dateien auch verschlüsselt. |

|

Verschlüsselung auf dem Übertragungsweg Der Großteil der Cloud-Betreiber setzt SSL- oder TLS-Verschlüsselung ein, um Dateien auf dem Weg vom Client in die Cloud und anders herum zu schützen. |

Gewisser Grad an Sicherheit Dateien werden bei einer reinen Channel Encryption auf den Servern entschlüsselt, das bedeutet, sie können dort abgefangen werden. Eine Verschlüsselung am Übertragungsweg ist wichtig. Aber zuerst müssen Sie Ihre Dateien clientseitig verschlüsseln, damit diese am Server nicht wieder entschlüsselt werden können. |

|

Clientseitige Verschlüsselung / Ende-zu-Ende-Verschlüsselung Bei einer clientseitigen Verschlüsselung verschlüsselt der Anwender seine Daten mit seinem eigenen Schlüssel und überträgt diese anschließend auf den Server. Der Schlüssel, der die Daten codiert, verlässt dabei niemals im Klartext den Client des Anwenders. Auf dem Server selbst besteht daher keine Möglichkeit, die Dateien zu entschlüsseln. |

Maximale Sicherheit Mit der clientseitigen Verschlüsselung sind Ihre Daten am besten vor dem Zugriff durch unbefugte Dritte geschützt.

|

© 2023 DRACOON GmbH

Made in Germany

Tel. +49 (941) 7 83 85-0